Cuales son las diferencias entre Authentication vs Authorization

Tiempo estimado de lectura: 8 min

- Diferencia clara: Authentication es identidad; Authorization son permisos.

- Protocolos comunes: OIDC para AuthN, OAuth 2.0 para AuthZ.

- Errores comunes: confundir códigos HTTP 401 y 403.

- Modelos de autorización: RBAC es simple, ABAC es granular.

- Implementaciones prácticas: centralizar AuthN, validar scopes.

Tabla de contenidos

- Introducción

- Resumen técnico

- Por qué importa la separación

- Protocolos y artefactos

- Modelos de autorización

- Implementación práctica

- Autenticación y autorización en automatización y agentes

- Errores comunes y decisiones de criterio

- Conclusión

- FAQ

Introducción

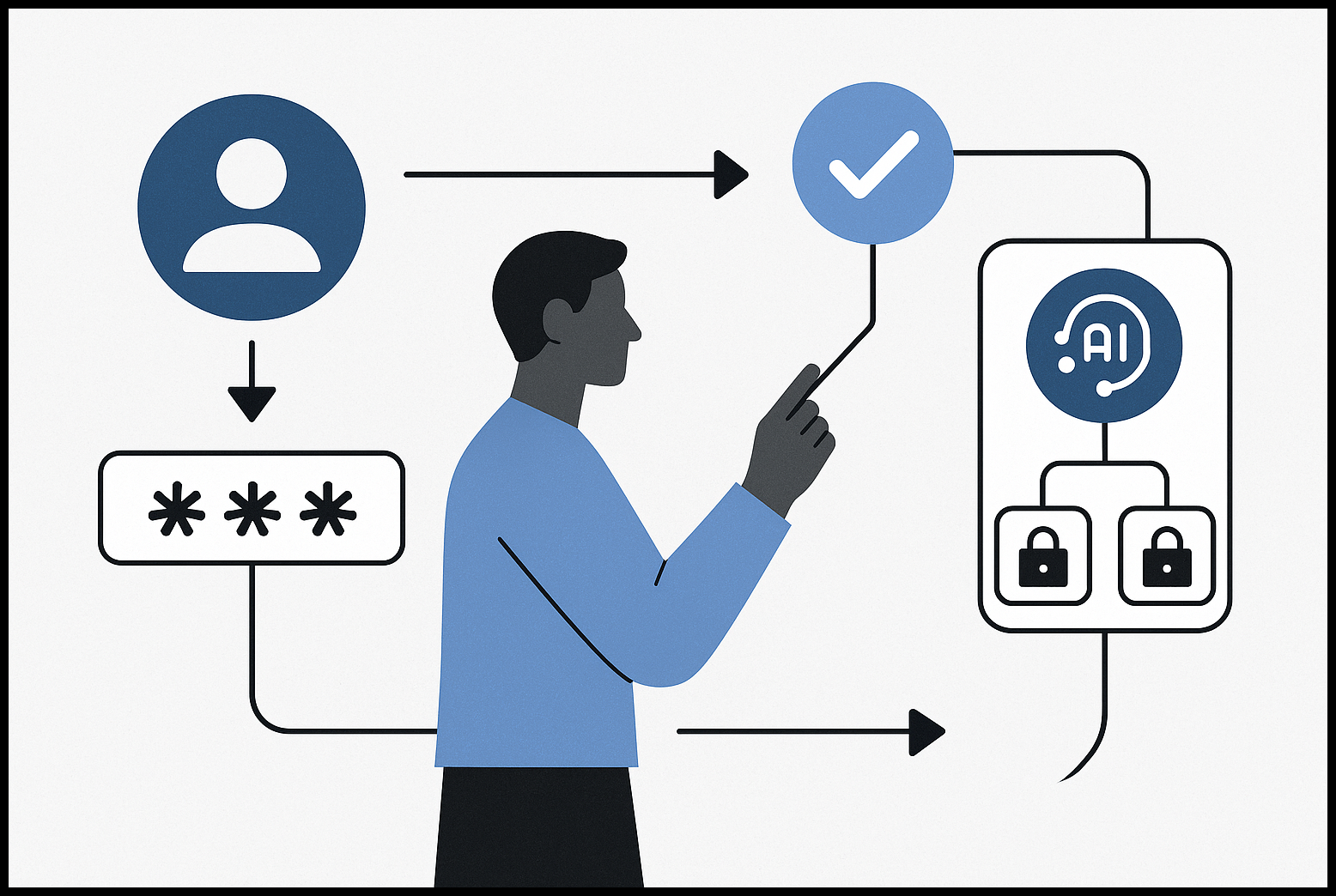

Cuales son las diferencias entre Authentication vs Authorization: la pregunta aparece temprano en cualquier diseño de seguridad porque confundir ambos conceptos no es una cuestión académica; es la forma más rápida de abrir agujeros en producción. En las primeras líneas: authentication responde “¿quién eres?”; authorization responde “¿qué puedes hacer?”.

Cuales son las diferencias entre Authentication vs Authorization (resumen técnico)

La distinción es simple en teoría y compleja en la práctica.

- Authentication (AuthN): verificación de identidad. ¿Eres el usuario X? Métodos: contraseña, MFA, biometría. Protocolos: OpenID Connect (OIDC), SAML. Resultado típico: ID Token (JWT) o sesión autenticada.

- Authorization (AuthZ): decisión de permisos. ¿Puede el usuario X leer el recurso Y? Estrategias: RBAC, ABAC, policies. Protocolo: OAuth 2.0 para delegación de permisos. Resultado: Access Token con scopes o reglas de autorización aplicadas en el recurso.

Fuentes estándar: OAuth 2.0, OpenID Connect, OWASP.

Por qué importa la separación: 401 vs 403 y consecuencias reales

Un error frecuente en APIs REST es confundir códigos HTTP:

- 401 Unauthorized → significa no autenticado (falta o token inválido). Solución: autenticar.

- 403 Forbidden → significa autenticado pero sin permisos. Solución: revisar roles/scopes.

Confundirlos genera logs inútiles y malas respuestas UX, y lo peor: entornos donde un JWT “lo arregla todo” sin validar scopes en los endpoints. OWASP mantiene guías prácticas sobre autenticación y autorización: OWASP Top Ten.

Protocolos y artefactos: OIDC, OAuth2, JWT

- OIDC = capa de identidad sobre OAuth2. Sirve para AuthN. Emite ID Tokens (JWT) con claims sobre el usuario. Doc: OpenID Connect.

- OAuth2 = autorización delegada. Emite Access Tokens (pueden ser JWT u opacos) que describen scopes (ej. read:orders). RFC: RFC 6749.

- JWT = formato común para transportar claims. Útil pero peligroso si se confía ciegamente en su contenido sin validarlo (firma, issuer, expiration).

Ejemplo mínimo: un backend verifica la firma del JWT (iss, aud, exp) para AuthN; luego extrae scopes o roles para AuthZ en cada endpoint.

Modelos de autorización: RBAC vs ABAC y cuándo usarlos

- RBAC (Role-Based Access Control): simple y auditable. Ideal cuando los permisos son estables y los roles claros (Admin, Editor, Viewer).

- ABAC (Attribute-Based Access Control): más granular. Evalúa atributos (usuario.department, resource.owner, timeOfDay). Recomendado cuando las reglas son contextuales y dinámicas.

Para microservicios, considera un PDP (Policy Decision Point) centralizado y PEPs (Policy Enforcement Points) ligeros en cada servicio.

Implementación práctica: patrón recomendado

- Centraliza AuthN en un Identity Provider (IdP) — Keycloak, Auth0, Okta. Use OIDC.

- Emite Access Tokens cortos y Refresh Tokens bien protegidos.

- En el gateway o API, valida AuthN (token válido). Luego aplica AuthZ por endpoint (roles/scopes/policies).

- Principe de menor privilegio: asigna mínimos scopes necesarios.

- Audita fallos de AuthN y AuthZ separadamente (métricas claras: fallos 401 vs 403).

Ejemplo rápido (pseudocódigo):

if not validate_token(request.auth): return 401

if not has_scope(request.auth.scopes, “orders:write”): return 403

// proceed with action

Autenticación y autorización en automatización y agentes

Cuando tu sistema incorpora agentes, workflows o LLMs que actúan sobre datos sensibles, la distinción se vuelve crítica. Un agente debería:

- Autenticarse con una Service Account (AuthN).

- Operar con permisos limitados (AuthZ: least privilege).

En flujos n8n o pipelines de IA, diseña credenciales de service accounts con scopes mínimos y registra todas las acciones por agente. Evita usar credenciales humanas para automatizaciones.

Para patrones prácticos en integraciones con n8n, agentes y pipelines seguros, revisa Dominicode Labs. Allí encontrarás blueprints que muestran cómo gestionar tokens, separar AuthN/AuthZ y desplegar flujos reproducibles en producción.

Errores comunes y decisiones de criterio

- No validar scopes en el backend: asumir que “si el token es válido, está autorizado”.

- Usar JWTs con expiraciones largas sin refresh seguro.

- Conceder a agentes permisos de administrador por comodidad.

- Loggear datos sensibles en errores de autenticación.

Criterio senior: autenticación como puerta de entrada; autorización como control continuo. Diseña ambos con capacidad de revocación, monitoreo y pruebas automáticas.

Conclusión

Entender las diferencias entre Authentication vs Authorization te permite diseñar sistemas donde la identidad se verifica correctamente y los permisos se aplican estrictamente. Usa OIDC para identificar, OAuth2 para delegar permisos, y aplica políticas claras (RBAC o ABAC) en cada servicio. Si trabajas con automatizaciones o agentes, implementa service accounts con scopes mínimos y sigue patrones reproducibles — como los que publicamos en Dominicode Labs — para no poner en producción atajos que acaben costando caro.

FAQ

- ¿Qué es Authentication?

- ¿Qué es Authorization?

- ¿Cuándo usar RBAC y ABAC?

- ¿Qué son JWT y sus riesgos?

- ¿Cómo centralizar AuthN?

¿Qué es Authentication?

Authentication es el proceso de verificar la identidad de un usuario. Asegura que una persona es quien dice ser, utilizando métodos como contraseñas, autenticación multifactor (MFA) y biometría.

¿Qué es Authorization?

Authorization es el proceso que determina si un usuario autenticado tiene permisos para acceder a recursos específicos o realizar ciertas acciones dentro de un sistema.

¿Cuándo usar RBAC y ABAC?

RBAC se utiliza cuando los roles son claramente definidos y los permisos son relativamente estáticos, mientras que ABAC es ideal para escenarios donde se requieren políticas más granulares y contextuales basadas en atributos.

¿Qué son JWT y sus riesgos?

JWT (JSON Web Tokens) son un formato común para transportar claims entre partes. Aunque son prácticos, pueden ser peligrosos si se confía ciegamente en su contenido sin la debida validación de su firma, emisor y tiempo de expiración.

¿Cómo centralizar AuthN?

Para centralizar la autenticación, se debe utilizar un proveedor de identidad (IdP) como Keycloak, Auth0 u Okta, asegurando que todas las autenticaciones pasen a través de un único punto de fallo.

Leave a Reply